ClickHouse улучшенное шифрование

Enhanced Encryption is available in the Enterprise plan. To upgrade, visit the Plans page in the cloud console.

Данные в состоянии покоя по умолчанию шифруются с использованием ключей AES 256, управляемых поставщиком облачных услуг. Клиенты могут активировать Прозрачное Шифрование Данных (TDE) для обеспечения дополнительного уровня защиты данных сервиса или предоставить свой собственный ключ для реализации Управляемых Клиентом Шифровальных Ключей (CMEK) для своего сервиса.

Улучшенное шифрование в настоящее время доступно в сервисах AWS и GCP. Azure будет доступен скоро.

Прозрачное Шифрование Данных (TDE)

TDE должно быть активировано при создании сервиса. Существующие сервисы не могут быть зашифрованы после создания. Как только TDE активировано, его нельзя отключить. Все данные в сервисе останутся зашифрованными. Если вы хотите отключить TDE после его активации, вам нужно создать новый сервис и мигрировать данные туда.

- Выберите

Создать новый сервис - Укажите имя сервиса

- Выберите AWS или GCP в качестве облачного провайдера и желаемый регион из выпадающего списка

- Нажмите на выпадающее меню для корпоративных функций и переключите Включить Прозрачное Шифрование Данных (TDE)

- Нажмите Создать сервис

Управляемые Клиентом Шифровальные Ключи (CMEK)

Удаление ключа KMS, используемого для шифрования сервиса ClickHouse Cloud, приведет к остановке вашего сервиса ClickHouse, и его данные будут недоступны, включая существующие резервные копии. Чтобы предотвратить случайную потерю данных при ротировании ключей, вы можете сохранить старые ключи KMS в течение определенного времени перед их удалением.

Как только сервис будет зашифрован с помощью TDE, клиенты могут обновить ключ для активации CMEK. Сервис автоматически перезапустится после обновления настройки TDE. В процессе старый ключ KMS расшифровывает ключ шифрования данных (DEK), а новый ключ KMS повторно шифрует DEK. Это обеспечивает использование нового ключа KMS для операций шифрования при следующем перезапуске сервиса. Этот процесс может занять несколько минут.

Включить CMEK с помощью AWS KMS

- В ClickHouse Cloud выберите зашифрованный сервис

- Нажмите на Настройки слева

- Внизу экрана разверните информацию о сетевой безопасности

- Скопируйте ID Роли Шифрования (AWS) или Учетной Записи Шифрования (GCP) - это потребуется на следующем шаге

- Создайте ключ KMS для AWS

- Нажмите на ключ

- Обновите политику ключа AWS следующим образом:

- Сохраните Политику ключа

- Скопируйте ARN ключа

- Вернитесь в ClickHouse Cloud и вставьте ARN ключа в разделе Прозрачное Шифрование Данных в Настройках Сервиса

- Сохраните изменения

Включить CMEK с помощью GCP KMS

- В ClickHouse Cloud выберите зашифрованный сервис

- Нажмите на Настройки слева

- Внизу экрана разверните информацию о сетевой безопасности

- Скопируйте Учетную Запись Шифрования (GCP) - это потребуется на следующем шаге

- Создайте ключ KMS для GCP

- Нажмите на ключ

- Предоставьте следующие разрешения Учетной Записи Шифрования GCP, скопированной на шаге 4 выше.

- Cloud KMS CryptoKey Encrypter/Decrypter

- Cloud KMS Viewer

- Сохраните разрешения ключа

- Скопируйте Путь Ресурса Ключа

- Вернитесь в ClickHouse Cloud и вставьте Путь Ресурса Ключа в разделе Прозрачное Шифрование Данных в Настройках Сервиса

- Сохраните изменения

Ротация ключей

После настройки CMEK, ротируйте ключ, следуя вышеописанным процедурам по созданию нового ключа KMS и предоставлению разрешений. Вернитесь в настройки сервиса для вставки нового ARN (AWS) или Путя Ресурса Ключа (GCP) и сохраните настройки. Сервис перезапустится, чтобы применить новый ключ.

Резервное копирование и восстановление

Резервные копии шифруются с использованием того же ключа, что и ассоциированный сервис. Когда вы восстанавливаете зашифрованную резервную копию, создается зашифрованный экземпляр, который использует тот же ключ KMS, что и оригинальный экземпляр. При необходимости вы можете ротировать ключ KMS после восстановления; см. Ротация Ключей для получения дополнительных деталей.

Опрашиватель ключей KMS

При использовании CMEK действительность предоставленного ключа KMS проверяется каждые 10 минут. Если доступ к ключу KMS недействителен, служба ClickHouse остановится. Чтобы восстановить работу сервиса, восстановите доступ к ключу KMS, следуя шагам в данном руководстве, а затем перезапустите сервис.

Производительность

Как указано на этой странице, мы используем встроенную ClickHouse Функцию Виртуальной Файловой Системы для Шифрования Данных для шифрования и защиты ваших данных.

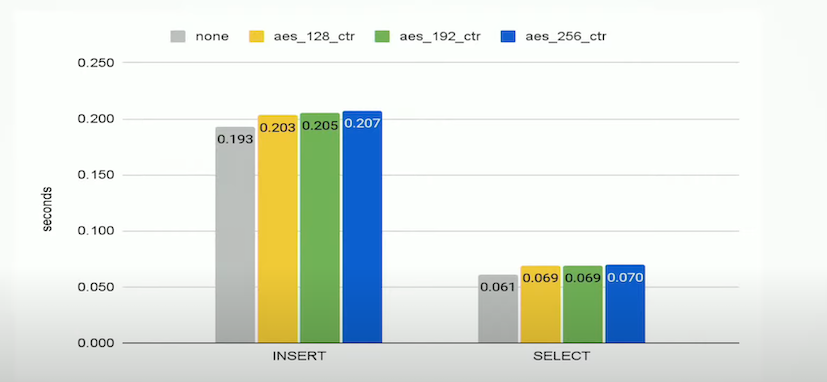

Используемый алгоритм для этой функции - AES_256_CTR, который ожидает, что производительность будет снижена на 5-15% в зависимости от нагрузки: